SALUD AL DÍA

ESTUDIO

DEL CASO

La empresa de salud SANANDO tiene dentro de sus funciones entregar el

medicamento a los usuarios, en la auditoría realizada se encontraron anomalías

en la droguería de la empresa en cuanto a la compra de medicamentos y despacho

de las mismas a los usuarios.

Se encontró que uno de los empleados junto con algunos directivos de la

empresa de salud está alterando el precio de compra de los medicamentos que dan

los proveedores por otros más altos y así hacerse a la diferencia. Otro aspecto

que se ha detectado es que a los pacientes se les agrega más medicamentos de

los formulados para con esto justificar las compras extras y hacer compras

ficticias para hacerse a esos dineros.

El fraude esta detectado pero no se tienen las pruebas para comprobar

todo este delito, se dio a los funcionarios involucrados algunos días de receso

mientras se esclarecen los hechos, se tiene a disposición las oficinas de los

sospechosos con todos los elementos computaciones y físicos sin alterar.

Las directivas de la empresa de salud SALUD AL DIA desean que se realice

la investigación y necesitan esclarecer el delito, el grupo de investigadores

debe informar a las directivas los procedimientos a realizar con las evidencias

digitales disponibles en las oficinas de los sospechosos para que sean fiables

y sean consideradas como elemento probatorio en el juicio que se les

adelantaría a los funcionarios.

Señor

DIRECTOR

Empresa SALUD

AL DÍA

A continuación se presenta las actividades a desarrollar

dentro de su solicitud por esclarecer los hechos relacionados con las anomalías

presentadas en la empresa SANANDO.

Se le

solicita su autorización para hacer las pruebas pertinentes en los equipos y

hacer un proceso de custodia o acceso

sobre los mismos.

Se

entregará la evidencia correspondiente para que su administración tome las medidas del caso.

Atentamente,

GRUPO TECNOLOGIA Y SEGURIDAD LTDA.

CASO GENERAL

DIAGNOSTICO: De acuerdo a lo expresado en el caso se

tiene claro que se trabaja sobre una base de datos de los medicamentos y de las

transacciones que se realizan con ellos. Esta base de datos tiene sus correspondientes

permisos de acceso, de acuerdo a los privilegios de los usuarios. Como se ha

detectado que es un directivo de la empresa, quien por lo general tiene un poco más de privilegio sobre la base de

datos, se procederá a estudiar los usuarios que acceden a la base de datos y

qué privilegios tiene cada uno, para establecer si son los mismos usuarios

quienes modifican la base o se valen de otros con más privilegios.

Es muy importante tener en cuenta que los archivos informáticos

pueden guardar información sobre su autor, la compañía, fecha y otros datos de

interés jurídico. Esta información es almacenada a espaldas del usuario

pudiendo determinarse en algunos casos en que computador/estación fue redactado

el archivo, pero también es cierto que puede llegar a ser poco fiable, ya que

cualquier otra persona pudo trabajar con el computador personal, falsificando

la identidad del usuario propietario de la estación; pero puede llegar a ser

usado como base del procedimiento.

Las imágenes digitales y otros medios audiovisuales pueden estar

protegidos no solo por derechos de autor (copyright) sino por las llamadas

marcas de agua digitales que servirían para determinar el origen del archivo

aunque hayan sido modificados para disfrazarlos y darle una apariencia

distinta.

Si bien

estos elementos no son contundentes servirán como punto de partida para la

formulación de un plan estratégico que de origen a la investigación.

ANTECEDENTES:

- Auditorías externas realizadas por la empresa SALUD AL DIA.

- Listado de precios de medicamentos regulados o contratados con los proveedores.

- Formulas originales trascritas por los médicos.

LEY 594 del 14 de julio de 2000 Ley General de Archivos.

La ley 1273 de 2009 creó nuevos tipos penales relacionados

con delitos informáticos y la protección de la información y de

los datos con penas de prisión de hasta 120 meses y multas de hasta 1500

salarios mínimos legales mensuales vigentes.

El 5 de

enero de 2009, el congreso de la república de Colombia promulgó la ley 1273 “por medio del

cual se modifica el código penal, se crea un nuevo bien jurídico tutelado –

denominado “de la protección de la información y de los datos”- y se preservan

integralmente los sistemas que utilicen las tecnologías de la información y las

comunicaciones, entre otras disposiciones”

RECOLECCION Y PRESERVA DE LA EVIDENCIA

Para la

recolección

SISTEMA OPERATIVO QUE UTILIZA LA EMPRESA

Para este caso práctico se define como sistema

operativo Windows 7 para cada pc de la organización; en el servidor se cuenta

con Windows Server 2008 R2.

Herramienta a utilizar:

Se utilizará una aplicación basada en Linux como Caine o Backtrack que tienen

variadas herramientas para realizar un análisis forense y hacer copias de disco

bit a bit con clonezilla.

Se utilizarán herramientas en equipos

para Windows 7 como el visor de sucesos, servicios o directiva de seguridad

social, para verificar las entradas de usuarios al sistema. También en el

registro de Windows se encuentra gran cantidad de información, utilizando la

aplicación regedit.exe.

ACCIONES PARA PRESERVAR LA EVIDENCIA

- Reunión con el directivo de la empresa para obtener su autorización en cuanto al acceso restringido a la información de los equipos de las personas involucradas

- Sin mover los equipos del sitio de trabajo se procederá aplicar las herramientas de informática forense, la mayoría de carácter público y accesibles en la red (imagen de disco, copias bit a bit).

- Se deben realizar al menos 3 copias del disco duro original. Sobre todas las copias y el original se debe hacer una verificación criptográfica o checksum para comprobar la integridad de la información que se va a analizar.

- Una vez aplicadas las técnicas de recolección de información se procederá a llevar los equipos a un sitio seguro, con custodia, fuera del alcance de cualquier empleado de la empresa.

- Debemos tener en cuenta que la prioridad es preservar lo más íntegramente posible las evidencias del crimen en un estado íntegro. Se pondrá el sistema fuera de servicio.

- El o discos duros preferiblemente serán almacenado en una ubicación segura, custodiado, y acompañado de un funcionario de su confianza para que pueda ser confirmado por alguien y consten los efectos legales del testimonio.

- Se etiquetará los periféricos conectados a los equipos informáticos, identificando cables y fotografías de los equipos correspondientes

- Se utilizarán dispositivos como CD-DVD y se etiquetarán de acuerdo a la normatividad, con fecha, hora de la creación de la copia y el nombre de la misma.

- Se protegerá los dispositivos de factores externos como: cambios bruscos, temperatura o campos electromagnéticos, ya que pueden alterar la evidencia

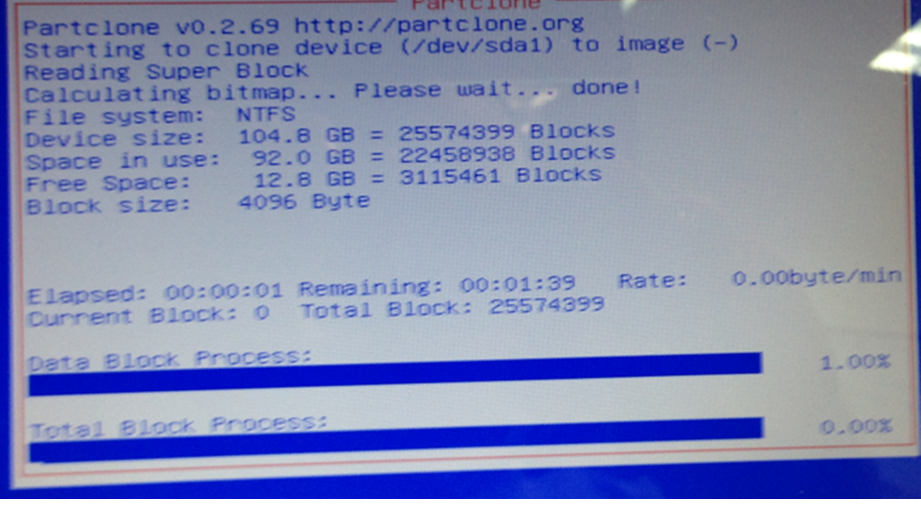

- Para preservar la información se realizará una copia de los discos duros de cada máquina con la aplicación de clonezilla “Crear una imagen del disco indica que se hace una copia espejo o una reproducción de los datos contenidos en el disco duro. La reproducción es una copia perfecta del disco duro sector por sector de la unidad, incluyendo todos los espacios no utilizados y los sobrescritos parcialmente“, y sacar copias controladas de todos los registros que tienen relación con facturas, pagos, órdenes médicas y contratos de precios de medicamentos con los proveedores.

PROCEDIMIENTO PARA CREAR LAS IMAGENES DE DISCO Y

DISPOSITIVOS DE ALMACENAMIENTO EN LA ESCENA A INVESTIGAR

Herramientas de creación: Backtrack 5.0 para crear

imágenes, utilidad d3dd o clonezilla

PROCEDIMIENTO:

- Se procederá a hacer 3 copias del disco o discos encontrados en la escena, preferiblemente bit a bit.

- Se utilizará una herramienta clonezilla para hacer copia a los discos duros. Para hacer copia a las memorias usb utilizaremos la herramienta d3dd de backtrak. Las imágenes de los discos se realizaran con los equipos apagados, utilizando un disco de buteo (clonezilla) para no alterar las condiciones de los equipos.

- Se verificará la integridad de la información copiada: Generar una suma de comprobación de la integridad de cada copia empleando función hash (MD5 o SHA1). Para analizar el contenido de esta información se utilizará Kali Linux y su kit de herramientas.

INICIO AL CASO

Una vez se proceda con el acta de inicio para el estudio

del caso, con las debidas autorizaciones por parte de sus directivas se

realizarán las siguientes acciones:

Acciones

1. Investigación mediante

observación directa, entrevistas con otros funcionarios de manera incógnita

para tener indicios del caso (inspección ocular), que contempla las siguientes

actividades: Documentaciones y registro de evidencias mediante actas,

fotografías, croquis todo lo que se encuentra en el lugar de los hechos.

2. Determinar la

cantidad de Información a recolectar.

3. Revisión de fórmulas

médicas contra medicamento entregado

4. Suspender el acceso a

los equipos que van a ser auditados. Aislar los equipos informáticos, medios de almacenamiento y anotaciones

5. Desconectar la red

mientras se recogía la evidencia digital

6. Averiguar la dirección

IP de los posibles sospechosos, revisar los registros de conexión en red,

procesos, servicios, puertos de escucha en los equipos a auditar.

7. Inspeccionar el sistema operativo

instalado para determinar la forma de pagado del sistema

8. Apagar el sistema

de acuerdo a las condiciones dadas para cada sistema operativo

9. Crear las imágenes

de los dispositivos encontrados en la escena del Incidente

10. Documentar todas

las acciones realizadas anteriormente

CRITERIOS PARA BUSCAR LA EVIDENCIA

- Privilegios y usuarios de la base de datos

- Encontrar vulnerabilidades del sistema operativo por donde pudo haber ingresado el ataque

- Sobre la copia realizada utilizar técnicas de búsqueda para identificar actividades del atacante como archivos específicos, correos, palabras claves, archivos creados, modificados, eliminados, últimos accesos, configuración del equipo, análisis de aplicativos que no tengan que ver con el caso.

- Basarse en los cookies y archivos temporales de internet para intentar determinar hábitos de navegación.

- Para poder deducir las aplicaciones instaladas o utilizadas se debe analizar los archivos temporales que se generaron.

- A través del spool de impresión del sistema se puede determinar si el atacante imprimió archivos si se trabaja en SO Windows.

- Tablas de las bases de datos si se borró o modifico alguna tabla y que usuarios tienen acceso a ellas.ESTRATEGIAS PARA LA RECOLECCION DE PRUEBAS ELECTRONICAS

- Buscar la evidencia: Determinar en donde puede estar la evidencia, en este caso se procederá a acceder a los equipos del empleado y el directivo de la empresa sospechosos de alterar la base de datos, además de los servidores donde se encuentra almacenada la base de datos y se hablará con el administrador del sistema.

- Determinar la relevancia de los datos.: Determinar la importancia de la información o evidencia encontrada.

- Determinar la volatilidad de la información: Una vez que se haya determinado en qué lugares se va a buscar la información, decidir un orden en que se va a analizar y establecer los dispositivos móviles que contengan la información

- hacer una lista de elementos con prioridad de apagado para conservarlos activos mientras dure la indagación.

- Eliminar la interferencia exterior. Es muy importante no alterar los datos originales, ya que la información alterada no es fuente confiable de evidencia por lo cual es necesario impedir cualquier acceso indebido.

- Iniciar el proceso de recolección de evidencia, mediante herramientas de software adaptables al caso como lo es el software libre

- Documentar todos los procesos realizados en la ejecución de la recolección de evidenciaINDICIOS

- Sospecha sobre dos personajes dentro de la empresa que están directamente relacionados con el robo y alteración de la información como es el caso de un funcionario directivo y un empleado. También se investigará al administrador de la base de datos y del sistema.

- Copia de seguridad de Base de datos de medicamentos, comparativo de tablas modificadas vs. Entrega que se le hace del medicamento al pacienteCUIDADOS PARA LA EVIDENCIA

- Se debe proteger los equipos de algún daño o acceso mal intencionado.

- Protección de la información de causas ambientales, campos magnéticos, daños que no permitan reconstruir la evidencia

- El hardware es uno de los elementos que se deben tener en cuenta a la hora de la recolección de evidencias, es por eso que se deben tener consideraciones especiales con los mismos, restringir su acceso y guardarlo en sitios seguros fuera del alcance de algún empleado.ANALISIS DETALLADO DE LA EVIDENCIA RECOLECTADA- De acuerdo a los criterios de búsqueda de evidencia, se deben buscar archivos eliminados, correos, ips, chats,- Crear una línea temporal o de sucesos - timeline, de acuerdo a:

- Marcas de tiempo (fecha

y hora de modificación, acceso, creación

y borrado), ruta completa del fichero, tamaño en bytes y tipo de

archivos

- Usuarios y grupos a quien pertenece el archivo.

- Permisos de acceso.

- Identificación de archivos y directorios borrados, modificados, creados recientemente.

- Ordenamiento de archivos por fechas

- Búsqueda de instalaciones de programas posteriores a la del sistema operativo y que además se encuentren en rutas poco comunes.

- Búsqueda de evidencia en lugares donde no se suele mirar, por ejemplo en los directorios temporales.

- Búsqueda de los archivos de sistema modificados tras la instalación del sistema Operativo, averiguar archivos ocultos donde se encuentran y que tipo son.

- Se examinarán las circunstancias sospechosas de acuerdo al ataque o modificación de la base de datos.ENTREGA DE EVIDENCIAUna vez recolectada la evidencia se procederá a hacer entrega a la dirección de toda la evidencia recolectada para que se tomen las decisiones y medidas necesarias.

El

proceso de la investigación de la informática forense es ordenado, es de vital

importancia definir las estrategias para realizar la recolección de pruebas electrónicas, de

igual forma se debe esclarecer y documentar los indicios fueron tenidos en

cuenta para la recolección de evidencias y realizar un análisis detallado de la

evidencia recolectada.

Sin desconocer que

cualquier acción realizada puede llegar a alterar la evidencia y estropear todo

el proceso forense; para esto hay que definir los cuidados para todo el

tratamiento de la evidencia obtenida.

BIBLIOGRAFIA

PRESMAN,

G. (Junio de 2010). “Evidencia digital,

adquisición y preservación de

las

pruebas.” Disponible en: